Утечки информации всегда связаны с действиями тех, кто их допускает. Несмотря на то, что далеко не всегда действия бывают преднамеренными, компании все равно получают от них немалый ущерб. Как можно защитить информацию своей компании?

Утечки информации можно разделить на две большие группы: преднамеренные и случайные. Первые происходят из-за желания сотрудников компании продать закрытые данные, получить личную выгоду или в некоторых случаях отомстить работодателю. Случайные утечки чаще всего являются результатом ошибок в обращении с конфиденциальной информацией. Например, сотрудники могут отправить важную и закрытую информацию не тому адресату. По статистике компании SearchInform, работающей в России и странах СНГ в области защиты информации, более 66% утечек на постсоветском пространстве относятся к случайным.

Полностью защититься от случайных утечек без применения специальной DLP-системы, которая блокирует сообщения с конфиденциальными данными, весьма затруднительно. Ведь даже самый внимательный и ответственный сотрудник может быть перегружен работой настолько, что не заметит ошибку в адресе электронной почты. В то же время, любая блокировка сообщений DLP-системой может вызвать остановку критически важных для компании бизнес-процессов, что с большой вероятностью нанесет не меньший ущерб, чем сама утечка информации. Поэтому применение подобных правил остановки подозрительной корреспонденции возможно только в сравнительно небольшом числе компаний, где секретность действительно чрезвычайно важна для успеха.

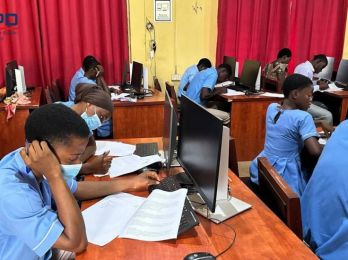

Несколько улучшить ситуацию со случайными утечками сможет регулярный инструктаж сотрудников по информационной безопасности с последующим зачетом, позволяющим лучше закрепить полученные во время него инструкции.

Совсем иная ситуация с преднамеренно организованными сотрудниками утечками. Они, как правило, носят систематический, а не единичный характер (особенно если в компании нет DLP-системы), и являются куда более разрушительными, чем случайные, поскольку адресат обычно прекрасно осведомлен, как использовать полученные данные с максимальной для себя выгодой.

Людей, которые специально организуют утечки информации, принято называть злонамеренными инсайдерами. Как показывает практика, таким инсайдером может оказаться практически любой работник компании, однако наиболее часто это мужчина в возрасте от 30 до 50 лет, с высшим образованием, пользующийся полным доверием на фирме. Доверие – важный фактор успеха деятельности злонамеренного инсайдера, поскольку оно позволяет получать доступ к самым разным документам даже не самому высокопоставленному работнику.

Психологи выделяют несколько типов злонамеренных инсайдеров, в зависимости от их мотивации и способа распространения полученной в компании информации:

· Любопытный. Главный мотив действий этого злонамеренного инсайдера – банальное любопытство, помноженное на неумение держать язык за зубами. В основном он распространяет информацию через форумы, социальные сети и т.д. Можно считать, что это наименее опасный тип инсайдера.

· Мстительный. Сотрудник с мнимыми или действительными обидами на своих руководителей и/или сослуживцев. Наиболее часто такой инсайдер действует, уже уволившись из компании, но предварительно, конечно же, прихватив с собой кое-что из принадлежащих ей данных. Самый распространенный тип.

· Корыстный. За деньги этот человек не только охотно сменит работодателя, но и принесет новому боссу что-нибудь интересненькое от старого: базу заказчиков, отчет о продажах, бизнес-план. Или продаст информацию, не увольняясь, если это будет достаточно выгодно. Обычно достаточно хитер, чтобы не попадаться сразу, но рано или поздно попадается, когда все ниточки сходятся на нем.

· Справедливый. Человек, который не ищет ни личной выгоды, ни стремится «насолить» работодателю. Его мотив – более высокие материи, высшая справедливость, которую он надеется восстановить с помощью утечки. Классический пример – Эдвард Сноуден. Обычно посылает информацию в СМИ или публикует ее на Wikileaks.

Независимо от типа злонамеренного инсайдера, поймать его проще всего с помощью все той же DLP-системы. Как правило, инсайдер не действует спонтанно, последующий «слив» данных требует предварительной подготовки по сбору данных в компании. На этом этапе важно отследить этот сбор с помощью анализа информационных потоков внутри организации, чтобы затем поймать инсайдера с поличным при попытке распространения конфиденциальных корпоративных данных, за что его следует публично наказать. Также будет полезно выявлять контакты каждого из сотрудников с конкурирующими компаниями, чтобы пресекать попытки нечестных конкурентов купить через них принадлежащие организации данные.

В любом случае, для того, чтобы исключить появление инсайдеров в трудовом коллективе, необходимо производить тщательный отбор персонала в компанию с участием специалистов отдела информационной безопасности и, желательно, психологов. Это позволит снизить количество утечек конфиденциальных данных, но, конечно, вовсе не отменяет необходимости внедрить в компании высококачественную DLP-систему.

Написать комментарий